Safety First

- Veroo Consulting GmbH Microsoft Cloud Partner

- 9. Juli 2024

- 3 Min. Lesezeit

IT-Sicherheit in der modernen Arbeitswelt

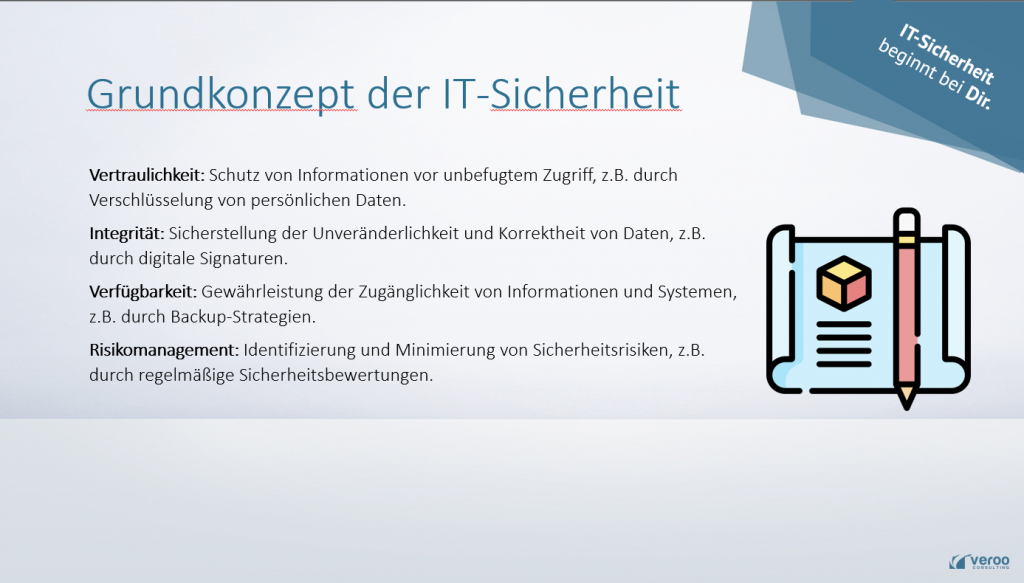

In einer Zeit, in der Cyberangriffe immer ausgefeilter werden, ist die IT-Sicherheit wichtiger denn je. Unternehmen stehen vor der Herausforderung, ihre Daten und Systeme vor einer Vielzahl von Bedrohungen zu schützen, die von Malware und Phishing bis hin zu Insider-Bedrohungen und Angriffen auf die Lieferkette reichen. Die jüngsten Cyberangriffe in den Medien rütteln so manchen wach, der zuvor gern den Kopf in den Sand gesteckt hat und dachte: „Wird schon nichts passieren“. Doch Unwissenheit schützt vor all dem nicht.

Inhalt

Technik macht die Schotten dicht – Mensch ist Schwachstelle

Microsoft 365 und die Cloud bieten viele Möglichkeiten, um Sicherheitsvorkehrungen treffen zu können und die Schotten dicht zu machen. Die wenigsten Unternehmen wissen davon in vollem Maße, doch immer wieder versuchen wir in Gesprächen, Schulungen und in der Zusammenarbeit mit unseren Kunden die unterschiedlichen Möglichkeiten vorzustellen – denn SICHERHEIT SOLLTE IN EINER TRANSPARENTEN IT-WELT AN ERSTER STELLE STEHEN. Leider steht nach wie vor der Mensch an vorderster Stelle, der Mitarbeiter, der als schwächstes Glied in der Sicherheits-Kette Schwachstellen zulässt, ganz einfach deshalb, weil das Wissen um die Möglichkeiten, aber auch die Wichtigkeit der Vorkehrungen fehlen.

Unsere Security-Awareness Schulung

In diesem Blog wollen wir einen ganz kleinen Ausschnitt aus unserer Security-Awareness Schulung zusammenfassen, um eine Idee davon zu geben, welche Auswirkungen und Angriffsmöglichkeiten es gibt. Die Schulung ist Teil des Managed Security Services und für den Einbezug aller Mitarbeiter als auch des Managements gedacht. Um genau das zu umgehen: Den Mitarbeiter an der Front auszuschließen aus diesem wichtigen Wissen.

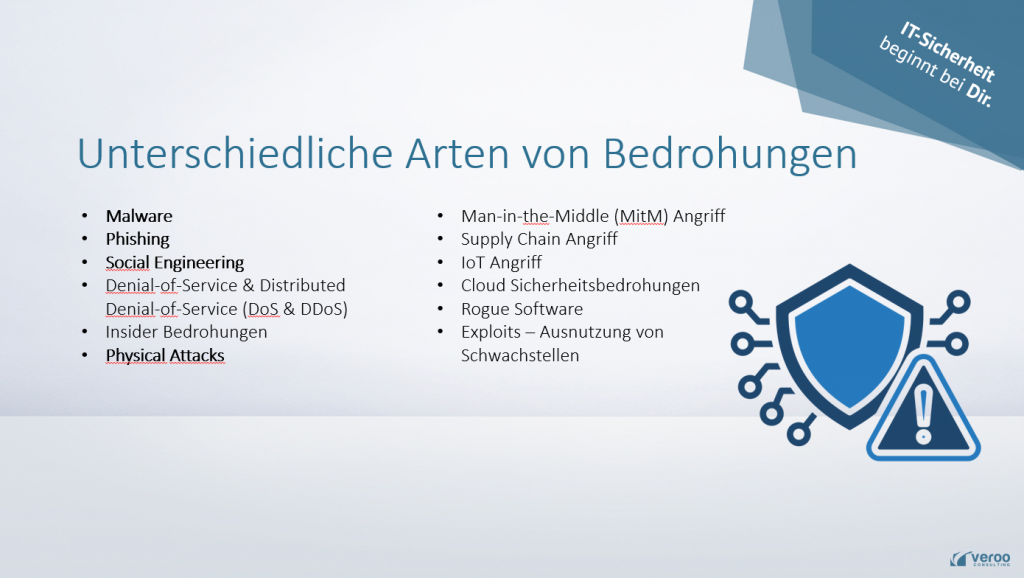

Verschiedene Bedrohungsarten

Die Bedrohungen für die IT-Sicherheit sind vielfältig und komplex. Malware, wie Viren, Trojaner, Ransomware und Spyware, ist darauf ausgelegt, unerwünschte und schädliche Funktionen auf IT-Systemen auszuführen. Phishing-Angriffe nutzen betrügerische E-Mails, um persönliche Informationen zu stehlen, während Social Engineering-Techniken wie Pretexting und Baiting darauf abzielen, Benutzer zur Offenlegung vertraulicher Informationen zu verleiten.

Insider-Bedrohungen entstehen durch Mitarbeiter, die absichtlich oder unabsichtlich Sicherheitsrisiken verursachen. Darüber hinaus stellen Man-in-the-Middle-Angriffe, Supply-Chain-Angriffe und Exploits ernsthafte Sicherheitsbedrohungen dar, die die Integrität und Vertraulichkeit von Daten gefährden können.

Die Möglichkeiten sind also schon auf den ersten Blick sehr üppig und kommen meist schick verpackt, daher sind sie nur mit dem entsprechenden Wissen erkennbar und dementsprechend ist es umso wichtiger, genau dieses Wissen in Ihr Unternehmen zu tragen!

Maßnahmen zur Prävention von Sicherheitsvorfällen

Um sich gegen diese Bedrohungen zu schützen, sollten Unternehmen umfassende Sicherheitsmaßnahmen ergreifen. Dazu gehören Authentifizierung, Autorisierung, Verschlüsselung, Firewalls und Antivirus-Software. Starke Passwörter und Multi-Faktor-Authentifizierung (MFA) sind ebenfalls entscheidend für die Sicherheit, da sie den Zugang zu sensiblen Daten und Systemen erschweren. Der Schutz dieser Daten durch Zugriffsrechte und das Prinzip des geringsten Privilegs sind weitere wichtige Aspekte der IT-Sicherheit.

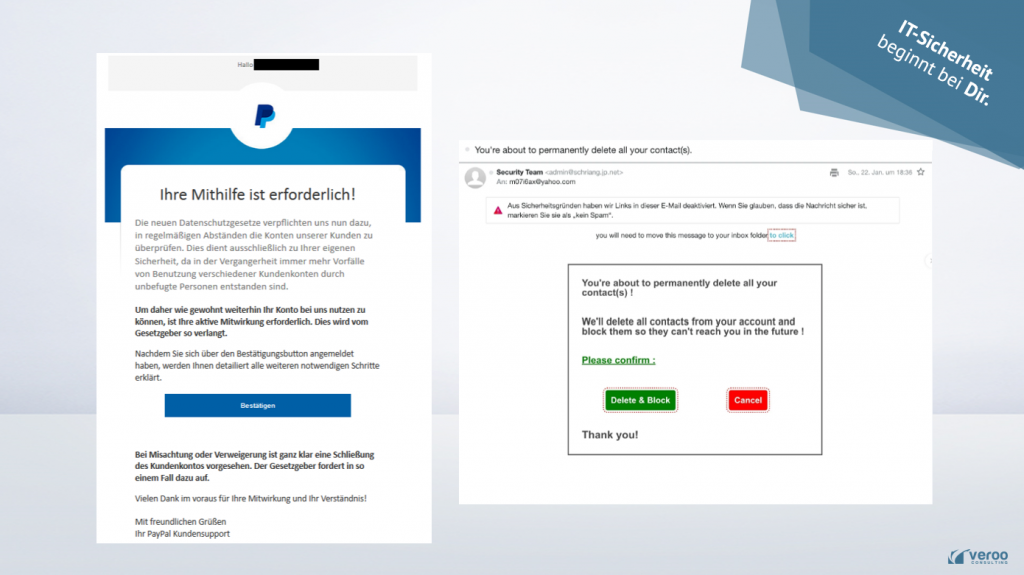

Wichtig ist auch, unseriöse Dokumente, Mails und andere Angriffsmöglichkeiten zu erkennen und sie im Sicherheitsfall umgehend zu melden, um den größten Schaden zu vermeiden.

Im obigen Bild sehen Sie Mails, die leider grafisch täuschend echt wirken und doch gibt es einige Parameter und Aspekte, die Sie kennen sollten, um genau zu erkennen, weshalb dies keine klassische und echte „Paypal-Mail“ ist.

Notfallmaßnahmen bei einem Sicherheitsvorfall

Im Falle eines Sicherheitsvorfalls ist es entscheidend, dass Mitarbeiter verdächtige Aktivitäten sofort melden und den Anweisungen des IT-Teams folgen. Die interne und externe Kommunikation spielt eine wichtige Rolle bei der Bewältigung von Sicherheitsvorfällen, einschließlich der Meldepflichten gegenüber Behörden und Betroffenen gemäß DSGVO-Vorgaben.

Anbei ein kleiner Ausschnitt aus unserem IT-Notfallplan:

Mehr Informationen zu dem Plan gibt es in unserer Security-Awareness Schulung.

Proaktiv werden

Auch wenn dies nur ein sehr kleiner Ausschnitt aus der Welt der Sicherheit ist, unterstreicht der Blog hoffentlich die Bedeutung der IT-Sicherheit in der modernen Arbeitswelt und darüber hinaus die Notwendigkeit, proaktive Maßnahmen zu ergreifen, um Sicherheitsvorfälle zu verhindern und darauf zu reagieren. Durch die Implementierung starker Sicherheitsprotokolle und die Schulung der Mitarbeiter können Unternehmen ihre Daten und Systeme effektiv schützen und das Risiko von Cyberangriffen minimieren.

Sie interessieren sich für eine Schulung ihres Teams? Gerne über den folgenden Link ein unverbindliches Angebot für Ihre eigene Team-Security-Schulung einholen und am Ball bleiben.

Kommentare